Évaluateur de Sécurité Crypto

Évaluez votre niveau de sécurité

Répondez aux questions suivantes pour découvrir si vous avez adopté les bonnes pratiques après le vol de ByBit.

Le 21 février 2025, un seul cyberattaque a changé pour toujours la façon dont le monde voit la sécurité des échanges de cryptomonnaies. Des hackers soutenus par l’État nord-coréen ont volé 1,5 milliard de dollars américains en tokens Ethereum à Bybit, l’un des plus grands échanges mondiaux. Ce n’était pas un simple piratage. C’était une opération militaire numérique, planifiée, exécutée avec précision, et conçue pour financer les armes nucléaires de la Corée du Nord.

Qui est TraderTraitor ?

Derrière ce vol se cache un groupe nommé TraderTraitor, une unité spécialisée de la 3e Bureau du Bureau général de la reconnaissance (RGB), le service de renseignement étranger de la Corée du Nord. Ce n’est pas le Lazarus Group, le nom que tout le monde connaît - c’est une sous-unité plus silencieuse, plus féroce, et plus efficace. Depuis 2022, TraderTraitor n’a eu qu’un seul objectif : voler des cryptomonnaies. Pas pour le plaisir. Pas pour le hasard. Pour le financement d’un régime sous sanctions.

Avant cette attaque, les hackers nord-coréens faisaient des vols plus petits, dispersés. En 2024, ils avaient déjà volé 800 millions de dollars à travers 47 attaques différentes. En un seul jour, TraderTraitor a presque doublé ce total. Ce n’était pas une opération de hasard. C’était une cible choisie, un point faible exploité, une faille dans ce qu’on croyait être inviolable : les portefeuilles froids.

Comment ont-ils piraté un portefeuille froid ?

Les portefeuilles froids sont censés être inviolables. Ils sont déconnectés d’Internet, stockés dans des boîtiers physiques, protégés par des signatures multiples. Bybit avait tout fait « comme il faut ». Alors comment ont-ils réussi ?

Les analystes de TRM Labs ont identifié trois scénarios possibles : une compromission de la chaîne d’approvisionnement, une trahison interne, ou une compromission directe des clés privées. Aucun des trois n’est facile. Tous nécessitent un niveau de ressources, de patience et d’expertise que seul un État peut fournir. La piste la plus probable ? Une faille dans un fournisseur tiers - un logiciel, un service cloud, un outil de gestion utilisé par Bybit - qui a permis aux pirates d’accéder aux clés sans jamais toucher le portefeuille lui-même.

Le vol a été rapide. En quelques minutes, les fonds ont été transférés à travers des ponts cross-chain vers Binance Smart Chain, Solana, puis convertis en Bitcoin. Pourquoi Bitcoin ? Parce que c’est le plus difficile à tracer, le plus liquide, et le plus accepté dans les réseaux OTC (Over-The-Counter) où les grandes sommes sont lavées sans laisser de trace publique.

La stratégie du « flood the zone »

TraderTraitor ne fait plus comme avant. Plus de Tornado Cash. Plus de mixeurs obscurs. Aujourd’hui, leur méthode est simple : inonder le réseau. Ils ont réparti les fonds volés sur des milliers d’adresses différentes, sur plusieurs blockchains, en effectuant des transactions à haute fréquence. Le but ? Épuiser les équipes de conformité, saturer les outils d’analyse, et créer un brouillard numérique impossible à déchiffrer en temps réel.

C’est une évolution majeure. Avant, les pirates voulaient rester cachés. Maintenant, ils veulent être trop nombreux pour être arrêtés. Et ça marche. Même avec les outils de TRM Labs, qui ont immédiatement étiqueté les adresses comme « volées », les autorités n’ont pu bloquer qu’une partie des transferts. Le reste a été absorbé dans des flux légitimes de transactions.

Le lien avec les armes nucléaires

La Corée du Nord ne vole pas de cryptomonnaies pour acheter des iPhones. Elle le fait pour acheter des missiles. Selon un rapport des Nations Unies, environ 50 % des revenus en devises étrangères du régime viennent de cyberattaques. En 2024, les vols de cryptomonnaies ont financé plus de 70 % du budget de son programme nucléaire. Le vol de Bybit n’était pas une attaque contre une entreprise. C’était une attaque contre la sécurité mondiale.

Les analystes du FBI ont été formels : cette opération porte le nom de code « TraderTraitor » pour une raison. C’est la première fois qu’un groupe nord-coréen est désigné ainsi. Ce n’est pas une étiquette. C’est un avertissement. Ce groupe est organisé, bien financé, et il a déjà réussi à compromettre des entreprises comme JumpCloud. Il ne s’arrêtera pas.

Que faire après un tel vol ?

Les échanges de cryptomonnaies doivent repenser leur sécurité. Multi-signature ? Insuffisant. Portefeuilles froids ? Pas inviolables. La seule solution réelle, c’est la séparation physique des clés, avec des contrôles humains en plusieurs étapes, et une surveillance en temps réel des transactions entrantes et sortantes. Mais même ça, ce n’est pas suffisant contre un État qui peut infiltrer un fournisseur de logiciels pendant des mois avant d’agir.

Les entreprises doivent maintenant considérer les hackers nord-coréens comme une menace de niveau national - pas comme des criminels ordinaires. Cela signifie : collaborer avec les agences de renseignement, partager les adresses compromises en temps réel, et bloquer les transactions suspectes même si elles viennent de « portefeuilles légitimes ».

Bybit a réagi rapidement. Ils ont publié les adresses concernées, ont suspendu les retraits, et ont travaillé avec TRM Labs pour tracer les mouvements. Mais le dommage est fait. L’argent est parti. Et il ne reviendra pas.

Quel avenir pour les cryptomonnaies ?

Ce vol a révélé une vérité inconfortable : les cryptomonnaies sont devenues la cible privilégiée des États autoritaires. Elles sont décentralisées, peu régulées, et faciles à transférer à travers les frontières. Les banques traditionnelles ont des systèmes de détection, des audits, des contrôles. Les échanges de cryptomonnaies, eux, fonctionnent encore comme des start-ups - rapides, innovants, mais souvent mal protégés.

La réponse ne peut pas être de revenir à la régulation stricte. Ce n’est pas la solution. La réponse, c’est d’adopter une sécurité de niveau militaire. Des audits indépendants. Des clés physiques stockées dans des endroits différents, avec des procédures de déverrouillage nécessitant plusieurs personnes. Des systèmes d’alerte automatique pour tout mouvement hors du normal. Et surtout : une collaboration internationale. Parce qu’un seul pays ne peut pas arrêter un État qui attaque depuis l’autre bout du monde.

Le vol de Bybit n’est pas un événement isolé. C’est le début d’une nouvelle ère. Une ère où les cryptomonnaies ne sont plus seulement un outil financier. Elles sont un champ de bataille. Et les pirates, ce ne sont plus des individus. Ce sont des armées.

Que faire si vous utilisez un échange de cryptomonnaies ?

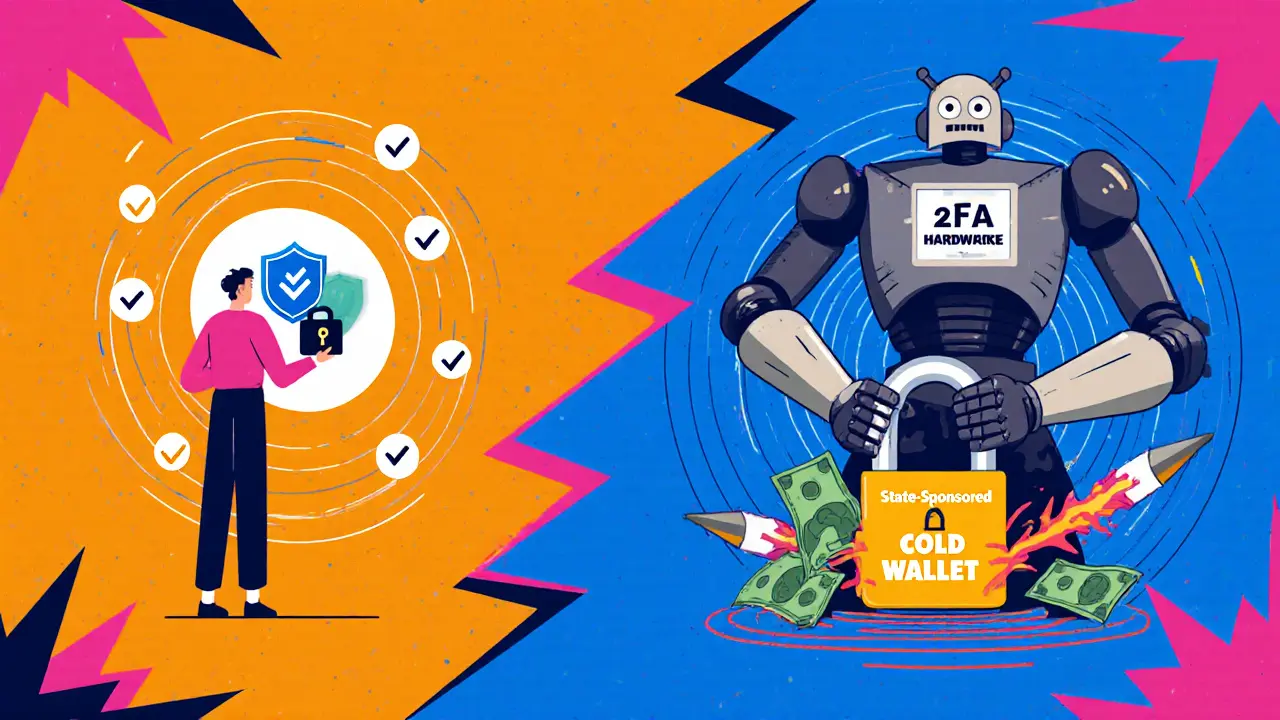

- Ne laissez jamais vos fonds sur un échange plus longtemps que nécessaire. Utilisez un portefeuille personnel.

- Choisissez des portefeuilles avec des clés privées que vous contrôlez totalement - pas des portefeuilles gérés par l’échange.

- Activez l’authentification à deux facteurs (2FA) avec une application, pas par SMS.

- Surveillez les alertes de sécurité publiées par TRM Labs, Chainalysis, et les agences gouvernementales.

- Si un échange ne publie pas ses mesures de sécurité en détail, changez d’échange.

La sécurité ne se négocie pas. Elle se construit. Et après Bybit, il n’y a plus de place pour la négligence.

Qui est responsable du vol de ByBit ?

Le vol a été attribué par le FBI à un groupe nord-coréen nommé TraderTraitor, une unité spécialisée de la 3e Bureau du Bureau général de la reconnaissance (RGB). Ce groupe agit sous les ordres du régime de Pyongyang et a déjà été lié à d’autres attaques majeures, comme celle contre JumpCloud.

Pourquoi ByBit a-t-il été ciblé ?

Bybit est l’un des plus grands échanges de cryptomonnaies au monde, avec des milliards de dollars en actifs stockés. Son infrastructure, bien que sécurisée, présentait une faille exploitable - probablement dans un fournisseur tiers ou une clé privée mal protégée. Les pirates nord-coréens ciblent toujours les plateformes avec de grandes réserves, car le rendement est maximal.

Comment les fonds ont-ils été lavés ?

Les fonds volés ont été transférés via des ponts cross-chain vers d’autres blockchains (Binance Smart Chain, Solana), puis convertis en Bitcoin. Le Bitcoin a ensuite été transféré vers des réseaux OTC (Over-The-Counter) où les grandes sommes peuvent être échangées contre des devises traditionnelles sans laisser de trace publique sur la blockchain.

Est-ce que les fonds peuvent être récupérés ?

Les chances de récupérer les fonds sont extrêmement faibles. Les hackers ont utilisé des méthodes de lavage avancées, réparti les fonds sur des milliers d’adresses, et converti la majorité en Bitcoin, qui est plus difficile à tracer. Même avec le suivi en temps réel, les fonds sont probablement déjà intégrés dans des flux légitimes de transactions.

Comment les États réagissent-ils à ce type d’attaque ?

Le FBI a publié les adresses compromises et a demandé à tous les échanges, fournisseurs de nœuds et plateformes DeFi de les bloquer. Les agences de sécurité internationales collaborent pour suivre les mouvements des fonds. Mais la réponse la plus importante est la pression diplomatique sur la Corée du Nord, et la mise en place de normes de sécurité renforcées pour tous les échanges de cryptomonnaies.

Les portefeuilles froids sont-ils encore sûrs ?

Les portefeuilles froids ne sont pas intrinsèquement insécurisés - mais leur sécurité dépend de la manière dont ils sont gérés. Si une clé privée est exposée via un fournisseur tiers, un logiciel compromis, ou un employé corrompu, même le portefeuille le plus sécurisé peut être volé. La sécurité ne repose plus sur la technologie seule, mais sur les processus humains et organisationnels.

Quelle est la prochaine cible probable ?

Les prochaines cibles seront probablement d’autres grands échanges (Binance, Coinbase, Kraken), les ponts cross-chain (comme Wormhole ou Multichain), ou les plateformes DeFi avec des liquidités importantes. Les pirates cherchent toujours les points de concentration de fonds. Les petites plateformes ne valent plus la peine d’être ciblées.

Paris Stahre

novembre 12, 2025 AT 09:48Bybit n'était qu'un échange comme un autre. Le vrai problème, c'est qu'on a fait des cryptos un temple sacré alors qu'elles sont juste du code mal écrit avec des gens qui croient en des mythes. La sécurité ? Une blague. Les portefeuilles froids ? Des boîtes en carton avec un cadenas en papier. On s'étonne qu'on les vole ?

Dominique Lelièvre

novembre 13, 2025 AT 21:58Il faut regarder au-delà du vol… Ce n’est pas un simple cambriolage. C’est la fin d’une illusion : celle que la décentralisation nous protège. La vérité, c’est que quand un État a les ressources, la patience, et la volonté… la technologie ne compte plus. Les clés privées ? Elles ne sont que des symboles. Ce qui compte, c’est la confiance - et là, elle est morte.

Julien Malabry

novembre 13, 2025 AT 23:45Reste calme. Tu peux encore te protéger. Pas besoin de paniquer. Ton portefeuille personnel, c’est ta première armure. 2FA avec Authy, pas SMS. Et surtout : ne laisse jamais ton argent sur un échange. Point. C’est simple. Fais-le. Et tu seras déjà dans les 5 % qui survivent.

James Kaigai

novembre 15, 2025 AT 11:48bordel… 1.5 milliard… 😱 Et moi qui pensais que mon BTC allait me rendre riche… J’ai juste perdu 200 balles sur Binance… J’vais me mettre au trading de légumes maintenant 🥬

Lizzie Perrin

novembre 16, 2025 AT 10:51je sais pas si cest vrai mais jai lu qque part que le vrai coupable cest un ex-employe de bybit qui a vendu les clés… et que la coree du nord cest juste un bouc émissaire… jai pas tout lu mais jai vu un truc sur twitter…

Adrien GAVILA

novembre 16, 2025 AT 20:23TraderTraitor ? C’est du marketing de l’OTAN. Le FBI n’a aucune preuve tangible. Juste des adresses et des hypothèses. Et puis, pourquoi un État aurait-il besoin de voler des cryptos pour financer ses armes ? Il a le pétrole, le charbon, et un système de contrebande qui date de 1950. C’est un coup de com’ pour justifier une régulation mondiale. C’est toujours la même histoire : on crée un monstre pour justifier le contrôle.

Arnaud Gawinowski

novembre 17, 2025 AT 15:35On est en train de vivre la fin du capitalisme décentralisé. Ce n’est pas un vol. C’est une guerre. Et les banques centrales, elles savent ce qui se passe. Elles attendent. Elles préparent leurs CBDC. Quand tout va s’effondrer, elles diront : "On vous l’avait dit. Maintenant, donnez-nous vos données, vos identités, vos transactions. On va vous protéger." Et on va dire merci.

Andre Swanepoel

novembre 19, 2025 AT 11:40J’ai vu un mec sur LinkedIn qui travaille chez Chainalysis. Il a dit que les fonds ont été divisés en plus de 12 000 adresses. Et que 87 % d’entre elles ont été mélangées avec des transactions de jeux en ligne, de plateformes NFT, et même des dons caritatifs. Ce n’est pas un lavage. C’est une infiltration. Et ils ont eu raison. Personne ne peut les suivre. Pas même les meilleurs. C’est une leçon d’humilité.

Mehdi Alba

novembre 20, 2025 AT 21:37Personne ne veut parler du vrai problème : les portefeuilles froids sont contrôlés par des entreprises occidentales. Leur logiciel ? Développé en Inde. Leur cloud ? Hébergé à Singapour. Leur fournisseur de clés ? Basé en Russie. Et maintenant on s’étonne qu’un État comme la Corée du Nord puisse les pirater ? C’est une opération psychologique. On nous fait croire que c’est la Corée du Nord… mais en vrai, c’est la finance mondiale qui s’effondre. Et elle nous utilise comme boucliers.

Djamila Mati

novembre 21, 2025 AT 22:12En Afrique, on sait depuis longtemps que les systèmes occidentaux sont fragiles. On n’a pas de portefeuilles froids. On a des réseaux de confiance. Des familles. Des communautés. On garde l’argent dans des boîtes cachées, sous les lits, ou dans les mains de quelqu’un qu’on connaît. La technologie ne sauve pas. La relation humaine, oui. Peut-être qu’on devrait écouter ces modèles-là.

Vianney Ramos Maldonado

novembre 22, 2025 AT 03:41Il convient de souligner que la présente attaque, bien que présentée comme une opération de nature criminelle, révèle en réalité une faille structurelle au sein du paradigme technologique occidental, fondé sur une illusion de transparence et de décentralisation. Les mécanismes de vérification, bien que techniquement sophistiqués, demeurent intrinsèquement dépendants de tiers non soumis à un cadre juridique international harmonisé. Il s’ensuit que la notion même de "sécurité" dans ce contexte est une construction rhétorique, dépourvue de fondement épistémologique solide.

Laurent Rouse

novembre 23, 2025 AT 02:56La Corée du Nord ? T’es sérieux ? C’est les États-Unis qui ont fait ça pour justifier une guerre contre la Chine ! Ils ont piraté Bybit pour faire peur aux gens et leur faire adopter les CBDC. Ils ont déjà fait ça en 2020 avec la banque de Paris. Ils ont tout contrôlé. Les cryptos ? Un piège. Un jeu de dupes. Et toi, tu crois aux histoires de pirates nord-coréens ? Tu es naïf. T’es un pion. Et tu vas payer.