Si vous avez déjà envoyé une transaction Bitcoin ou utilisé un portefeuille crypto, vous avez dépendu de deux types de chiffrement sans même le savoir. L’un est rapide comme l’éclair, l’autre est lent mais indispensable. Ensemble, ils forment la colonne vertébrale de la sécurité dans les cryptomonnaies. Mais quel est le rôle exact de chacun ? Et pourquoi ne peut-on pas se contenter de l’un seul ?

Le chiffrement symétrique : la vitesse brute

Le chiffrement symétrique, c’est comme une clé unique qui verrouille et déverrouille une boîte. Même clé pour chiffrer, même clé pour déchiffrer. C’est simple, rapide, et efficace. Les algorithmes comme AES-256 (Advanced Encryption Standard) sont utilisés partout dans les cryptomonnaies pour protéger les données volumineuses : les transactions stockées, les sauvegardes de portefeuilles, les communications internes entre serveurs.

Sur un processeur moderne, AES-256 peut chiffrer jusqu’à 500 Mo par seconde. En comparaison, un algorithme asymétrique comme RSA-2048 ne fait que 800 opérations par seconde. C’est 600 fois plus lent. Pourquoi ça compte ? Parce que les blockchains traitent des milliers de transactions par seconde. Chiffrer chaque transaction avec une clé asymétrique serait un goulot d’étranglement. C’est pourquoi les exchanges comme Coinbase ou Binance utilisent AES-256 pour chiffrer les données internes - cela réduit la latence de 63 % selon des tests internes publiés en 2024.

Il a un inconvénient majeur : la distribution de la clé. Si vous devez envoyer une clé secrète à quelqu’un pour qu’il puisse déchiffrer vos données, comment faites-vous sans que quelqu’un d’autre ne l’intercepte ? Dans un système centralisé, on peut utiliser des canaux sécurisés. Dans une blockchain, où personne ne fait confiance à personne, cette méthode échoue. C’est là que le chiffrement asymétrique entre en jeu.

Le chiffrement asymétrique : la confiance sans partage

Le chiffrement asymétrique, c’est une paire de clés : une publique, une privée. La publique peut être partagée librement. Elle sert à chiffrer des messages. Seule la clé privée, gardée secrète, peut les déchiffrer. C’est ce qui rend possible les signatures numériques - le cœur de toute transaction blockchain.

Bitcoin utilise l’algorithme ECDSA (Elliptic Curve Digital Signature Algorithm) avec une courbe elliptique secp256k1. Votre clé privée signe une transaction. Tout le monde peut vérifier cette signature avec votre clé publique, sans jamais connaître votre clé privée. C’est la base de la preuve d’ownership dans les cryptomonnaies. Si vous avez la clé privée, vous êtes le propriétaire. Sinon, vous ne pouvez rien faire.

La sécurité repose sur des mathématiques complexes. Briser une clé ECDSA 256-bit nécessiterait 2^128 opérations. Pour vous donner un ordre d’idée : même avec un supercalculateur puissant, ça prendrait plus de 100 milliards d’années. C’est ce qui rend les portefeuilles crypto sûrs - tant que votre clé privée reste secrète.

Le problème ? La vitesse. Une opération ECDSA prend entre 0,001 et 0,005 seconde. Ça semble rapide, mais quand vous avez des milliers de transactions à valider par seconde, chaque milliseconde compte. De plus, les clés asymétriques sont plus grosses : une clé ECDSA de 256 bits équivaut à une clé RSA de 3072 bits en sécurité, mais elle prend moins de place en mémoire. C’est pourquoi les portefeuilles mobiles préfèrent ECDSA à RSA : moins de poids, même niveau de sécurité.

Le mariage parfait : le chiffrement hybride

Personne n’utilise un seul type de chiffrement dans les cryptomonnaies modernes. Tous les systèmes sérieux utilisent une combinaison : le chiffrement hybride.

Voici comment ça marche en pratique : quand vous envoyez une transaction sur Ethereum, voici ce qui se passe :

- Votre portefeuille utilise votre clé privée ECDSA pour signer la transaction - preuve que c’est bien vous.

- Le réseau vérifie la signature avec votre clé publique - confirmation que la transaction est authentique.

- Si la transaction contient des données sensibles (comme dans certains contrats intelligents chiffrés), elle est ensuite chiffrée avec AES-256 pour protéger son contenu.

- La clé AES-256 est elle-même chiffrée avec la clé publique du destinataire.

- Le destinataire déchiffre la clé AES avec sa clé privée, puis déchiffre les données avec cette clé.

C’est ce modèle que le protocole TLS 1.3 (utilisé par 97,8 % des exchanges) a rendu standard. Il combine la rapidité de l’AES avec la confiance de l’ECDSA. Et c’est la seule façon de faire à grande échelle.

En 2024, 89 % des entreprises qui gèrent des actifs crypto (comme Coinbase Custody ou BitGo) utilisent ce modèle hybride. Les régulateurs l’ont reconnu : le règlement européen MiCA exige désormais que les systèmes cryptographiques offrent une sécurité équivalente à 128 bits symétriques ou 3072 bits asymétriques. Ce n’est pas un choix technique - c’est une exigence légale.

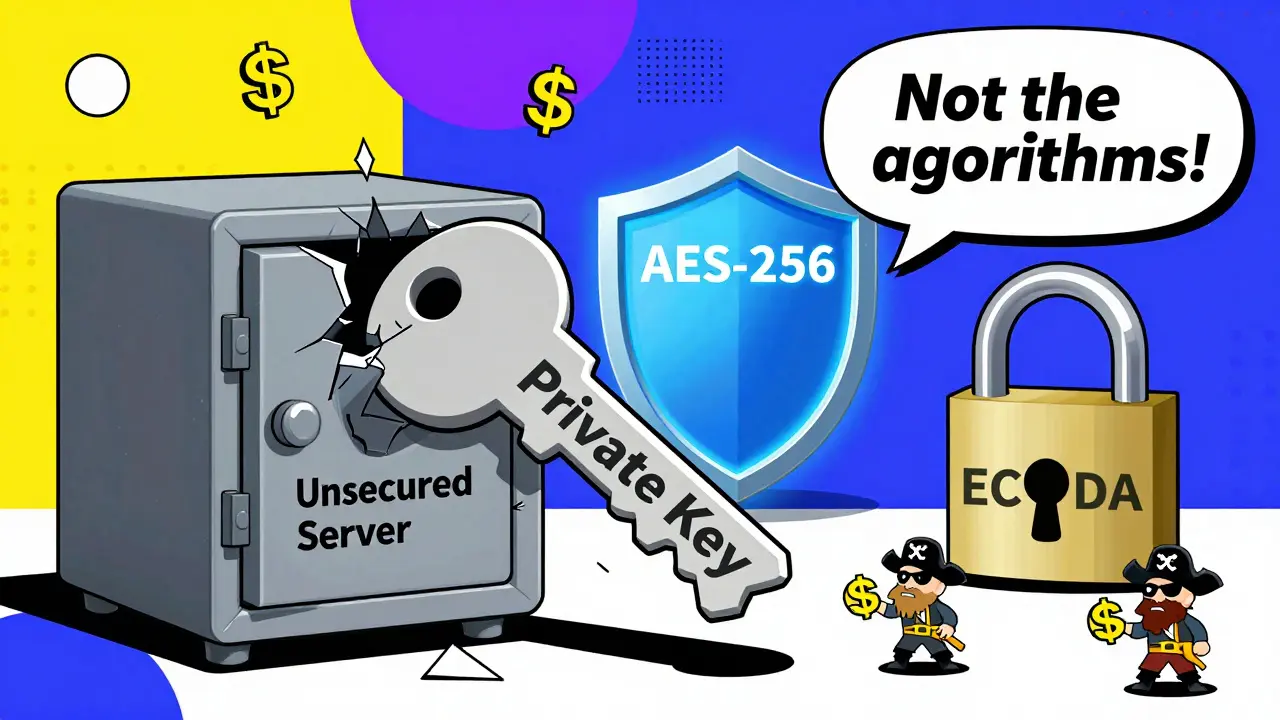

Les failles ne sont pas dans les algorithmes - mais dans la gestion des clés

Les algorithmes AES et ECDSA sont robustes. Ils ont été testés pendant des décennies. Les fuites ne viennent pas de là.

En 2023, Chainalysis a rapporté que 3,8 milliards de dollars ont été volés dans l’écosystème crypto - et 78 % de ces pertes étaient dues à des erreurs de gestion des clés. Pas à un bug dans AES. Pas à une faille dans ECDSA. Mais à des clés privées mal stockées, partagées par erreur, ou exposées sur des serveurs mal protégés.

L’incident Mt. Gox en 2022, qui a coûté 460 millions de dollars, est un exemple classique : des clés symétriques ont été compromises parce qu’elles étaient stockées sur un serveur non sécurisé. Pas parce que AES était cassé. Parce que quelqu’un a oublié de le protéger.

Les développeurs le savent. Dans une enquête de 2024, 67 % ont cité les échecs de l’échange de clés asymétriques comme leur plus grand problème. 41 % ont mentionné les difficultés à faire tourner les clés symétriques sans casser les systèmes existants. Ce n’est pas la cryptographie qui échoue - c’est l’implémentation.

Les bibliothèques bien conçues, comme libsodium ou TweetNaCl.js, ont 38 % moins de bugs de sécurité que les implémentations maison. Pourquoi ? Parce qu’elles ont été testées par des milliers de développeurs. Elles gèrent les nonces, les timings, les erreurs de mémoire - des détails invisibles mais cruciaux.

Et si les ordinateurs quantiques arrivaient ?

La grande menace à long terme, c’est l’informatique quantique. L’algorithme de Shor pourrait briser ECDSA et RSA en quelques heures - si un ordinateur quantique fiable avec 4 000 qubits est construit. Selon IBM Research, cela pourrait arriver entre 2030 et 2035.

Les blockchains ne resteront pas inactives. Bitcoin a déjà accepté la BIP 322, qui teste l’intégration de SPHINCS+, un algorithme résistant aux ordinateurs quantiques. Ethereum a publié sa feuille de route pour une transition complète d’ici 2026. NIST a déjà standardisé CRYSTALS-Kyber comme futur remplaçant de RSA pour les échanges de clés.

Le bon côté ? Le chiffrement symétrique, lui, est déjà plus résistant. AES-256 nécessite seulement un doublement de la longueur de la clé pour résister aux attaques quantiques. C’est un simple ajustement. Ce n’est pas une révolution - c’est une mise à jour.

C’est pourquoi les experts comme Dr. Tal Rabin (IBM) estiment que les courbes elliptiques de 256 bits offrent encore 128 bits de sécurité quantique - suffisant pour les 10 à 15 prochaines années. La vraie urgence n’est pas de remplacer ECDSA demain, mais de préparer les systèmes à une transition fluide.

Comment commencer à bien l’utiliser ?

Si vous êtes développeur et que vous construisez un portefeuille ou un service crypto :

- Utilisez ECDSA pour les signatures - c’est la norme, c’est léger, c’est testé.

- Utilisez AES-256-GCM pour chiffrer les données - avec un nonce aléatoire unique à chaque opération. Un nonce répété = perte de données.

- Chiffrez la clé AES avec la clé publique du destinataire - jamais ne transmettez la clé AES en clair.

- Stockez les clés privées dans un HSM (Hardware Security Module) ou un secure enclave. Jamais sur un serveur partagé.

- Testez votre implémentation avec des outils comme OpenSSL 3.2 ou libsodium. Ne réinventez pas la roue.

Vous n’avez pas besoin de devenir un cryptographe. Mais vous devez comprendre que les clés privées sont sacrées, que les clés symétriques doivent être protégées comme des bijoux, et que l’hybridation n’est pas une option - c’est une obligation.

Conclusion : l’un ne va pas sans l’autre

Le chiffrement symétrique ne peut pas fonctionner seul : il manque la confiance. Le chiffrement asymétrique ne peut pas fonctionner seul : il est trop lent. Ensemble, ils forment un système qui est à la fois rapide, sécurisé et vérifiable.

C’est ce qui permet à des milliards de dollars d’actifs d’être échangés chaque jour sans intermédiaire. Ce n’est pas la technologie la plus flashy. Ce n’est pas le sujet le plus tendance. Mais c’est ce qui fait que votre Bitcoin reste votre Bitcoin - et non celui d’un pirate.

Pourquoi le chiffrement symétrique est-il utilisé pour les données dans les cryptomonnaies ?

Le chiffrement symétrique, comme AES-256, est utilisé pour chiffrer les données volumineuses parce qu’il est jusqu’à 600 fois plus rapide que les méthodes asymétriques. Les blockchains traitent des milliers de transactions par seconde, et chiffrer chaque payload avec une clé publique serait trop lent. AES-256 permet de protéger les transactions, les sauvegardes et les communications internes sans ralentir le réseau.

Quel algorithme asymétrique est utilisé dans Bitcoin et pourquoi ?

Bitcoin utilise ECDSA (Elliptic Curve Digital Signature Algorithm) avec la courbe secp256k1. C’est parce que ECDSA offre un niveau de sécurité élevé avec des clés plus courtes que RSA, ce qui réduit la taille des transactions et la charge de calcul. Une clé ECDSA de 256 bits équivaut à une clé RSA de 3072 bits en sécurité, mais prend beaucoup moins de place dans la blockchain.

Le chiffrement asymétrique peut-il être piraté avec un ordinateur quantique ?

Oui. Les algorithmes comme ECDSA et RSA sont vulnérables à l’algorithme de Shor, qui pourrait les casser avec un ordinateur quantique suffisamment puissant. Selon IBM Research, cela pourrait être possible vers 2035 avec un ordinateur de 4 000 qubits. C’est pourquoi les blockchains comme Bitcoin et Ethereum planifient déjà une transition vers des algorithmes résistants aux ordinateurs quantiques, comme SPHINCS+ ou CRYSTALS-Kyber.

Pourquoi les portefeuilles crypto ne stockent-ils pas les clés symétriques ?

Les portefeuilles ne stockent pas de clés symétriques pour les transactions car elles nécessitent un échange préalable sécurisé - impossible dans un système décentralisé. Au lieu de cela, ils utilisent des clés asymétriques (publique/privée) pour signer les transactions. Les clés symétriques sont utilisées uniquement pour chiffrer des données internes ou lors de communications entre serveurs, jamais pour authentifier l’utilisateur.

Quelle est la cause la plus fréquente des pertes de crypto ?

La cause la plus fréquente n’est pas une faille dans AES ou ECDSA, mais une mauvaise gestion des clés privées. 78 % des pertes de crypto en 2023 (selon Chainalysis) viennent de clés perdues, volées ou mal stockées - sur des serveurs non sécurisés, partagées par erreur, ou exposées à des malwares. La technologie est solide ; l’erreur humaine est la vraie vulnérabilité.

Adama keita

janvier 9, 2026 AT 16:22Donc on chiffrer tout avec AES et hop, c’est bon ? Trop facile, mec.

Julie Pritchard

janvier 10, 2026 AT 22:45Je vois que tu as lu le papier de NIST de 2023, mais t’as oublié que les clés symétriques, c’est comme un mot de passe partagé dans une famille : un truc qui marche jusqu’à ce que ta sœur le mette sur un Post-it collé à l’écran.

AES-256, c’est génial… tant que personne ne touche à la clé. Mais dans la vraie vie, c’est les devs qui l’ont codée dans le .env en clair qui causent les fuites. Pas AES. Pas ECDSA. Les humains. Toujours les humains.

Et puis, tu parles de 600x plus rapide, mais tu oublies que sur un Raspberry Pi 4, AES-256 en mode GCM, avec un bon hardware acceleration, ça donne 120 Mo/s. Pas 500. Et si tu veux faire du chiffrement côté client dans un navigateur ? Bah, tu te retrouves à attendre 3 secondes pour une transaction. C’est pas de la vitesse, c’est du rêve.

Le vrai problème, c’est que tout le monde parle des algorithmes comme s’ils étaient des dieux. Mais la clé privée, elle, est stockée sur un téléphone volé, ou dans un cloud mal configuré. Tu peux avoir le meilleur chiffrement du monde, mais si ton user a mis sa phrase de récupération dans un PDF nommé “mes_cles_crypto.pdf” sur le bureau… ben t’as perdu.

Et puis, tu cites Coinbase comme référence ? Serieusement ? Ils ont eu 120 millions de pertes en 2022 à cause d’un script Python qui envoyait les clés en clair à un webhook. Pas une faille cryptographique. Une faille de connerie humaine.

Les algorithmes, c’est de la théorie. La sécurité, c’est de la discipline. Et la discipline, c’est ce que les startups de crypto n’ont jamais eu. Ils veulent aller vite, pas être sûrs.

Et oui, les ordinateurs quantiques viendront. Mais avant ça, les gens vont continuer à cliquer sur “Je confirme” sans lire. Et là, tu peux mettre 4096 bits de RSA, ça changera rien.

On parle de cryptographie comme si c’était un truc technique. Mais c’est un truc humain. Et les humains, ils sont nuls.

valentin ciochir

janvier 12, 2026 AT 21:02Exactement ce que je disais à mes étudiants hier : le chiffrement hybride, c’est le mariage parfait. AES pour la vitesse, ECDSA pour la signature. Pas besoin de compliquer. Et si tu veux vraiment être sûr, utilise libsodium. Pas de maison, pas de réinvention. Juste de la confiance.

Le plus gros piège ? Croire que “plus de bits = plus sûr”. Non. C’est la mise en œuvre qui compte. Une clé ECDSA bien gérée vaut mieux qu’une clé RSA de 8192 bits mal stockée.

Et pour les gens qui disent “je vais créer mon propre algorithme” : arrêtez. Vous n’êtes pas Bruce Schneier. Vous êtes un étudiant qui a lu un article sur Medium. Laissez les pros faire leur boulot.

Mathieu Godart

janvier 14, 2026 AT 03:59Je viens de configurer un portefeuille pour un ami. J’ai utilisé Trezor + AES-256 pour les backups, ECDSA pour les signatures. Rien de compliqué. Le plus dur ? Lui faire comprendre qu’il ne doit PAS envoyer sa phrase de récupération par WhatsApp.

La tech est bonne. C’est les gens qui la cassent.

Nathalie Farigu

janvier 15, 2026 AT 23:10les clés privées c’est comme les mots de passe : si tu les oublies, t’es mort. point.

Thibault Leroy

janvier 17, 2026 AT 09:45Je trouve fascinant que l’on parle de chiffrement comme d’un outil technique, alors qu’il est au cœur de notre relation à la confiance. Dans une blockchain, on ne fait pas confiance à une institution, mais à un protocole. Et ce protocole repose sur des mathématiques. C’est presque poétique.

Le symétrique, c’est l’efficacité. L’asymétrique, c’est la vérité. Ensemble, ils créent un espace où l’on peut échanger sans intermédiaire. C’est une révolution sociale autant que technique.

Les ordinateurs quantiques ? Ils viendront. Mais avant ça, nous devons apprendre à ne pas être des idiots avec nos clés.

Christine McConnell

janvier 18, 2026 AT 01:00Le modèle hybride est la norme industrielle pour une raison : il minimise les risques tout en maximisant les performances. AES-256-GCM avec un nonce unique et un auth tag ? C’est la référence. ECDSA pour la signature ? Standardisé depuis 2005. Et la clé AES chiffrée avec la clé publique du destinataire ? C’est TLS 1.3 en mode crypto. C’est pas une option, c’est une exigence de conformité.

Les développeurs qui réinventent la roue avec des implémentations maison ? Ils créent des vulnérabilités de type timing attack, side-channel, ou nonce reuse. Et puis ils se demandent pourquoi leur contrat intelligent a été piraté.

La solution ? Utilisez des bibliothèques éprouvées. libsodium. TweetNaCl. OpenSSL 3.2. Testez avec fuzzing. Et surtout, ne stockez jamais une clé privée sur un serveur web. Jamais. Même si vous pensez que “personne ne va la trouver”.

La vraie sécurité, ce n’est pas la complexité. C’est la discipline. Et la discipline, c’est ce que 90 % des projets crypto n’ont pas.

Marianne Adkins

janvier 19, 2026 AT 09:27Quand on parle de chiffrement, on oublie souvent qu’on parle de pouvoir. La clé privée, c’est la souveraineté. Elle ne doit jamais être partagée, jamais stockée en ligne, jamais transmise. C’est une forme de liberté numérique. Et comme toute liberté, elle exige responsabilité.

Les gens veulent des cryptomonnaies pour échapper aux banques. Mais ils laissent leur clé sur un cloud. C’est comme vouloir fuir la police… en laissant son passeport sur le pare-brise.

Le vrai défi n’est pas technique. Il est philosophique. Comment construire un système où la confiance n’est pas donnée, mais prise ? Où la sécurité n’est pas un produit, mais une pratique quotidienne ?

La réponse ? Éducation. Pas plus de bits. Pas plus d’algorithmes. Mais des gens qui comprennent que leur clé privée est leur âme numérique.

Stefaan Scheyltjens

janvier 21, 2026 AT 04:40Vous croyez vraiment que les algorithmes sont sûrs ? Et si AES-256 et ECDSA ont été compromis par la NSA depuis 2010 ? Et si les standards NIST sont des backdoors légalisés ? Et si les ordinateurs quantiques ne sont qu’un prétexte pour imposer un nouveau système de contrôle ?

Les blockchains sont-elles vraiment décentralisées ? Ou juste une nouvelle forme de surveillance avec des clés privées qui vous rendent esclave de votre propre sécurité ?

Qui a écrit les spécifications de secp256k1 ? Qui a choisi les constantes ? Qui a certifié les implémentations ?

Je ne fais pas confiance aux institutions. Ni aux standards. Ni aux “experts”. La seule sécurité réelle, c’est l’obscurité. Le silence. Le fait de ne rien utiliser du tout.

Alexis Dick

janvier 21, 2026 AT 15:13Ok mais bon, AES c’est bien mais tu sais quoi ? Les gens mettent leurs clés dans des fichiers zip avec motdepasse123 et ils pensent que c’est “chiffré”. Et ils appellent ça de la sécurité. C’est pas la crypto qui est faible, c’est les humains qui sont des gros cons.

Et puis tu parles de 600x plus rapide, mais tu oublies que sur un téléphone de 2018, AES-256 en JS, ça rame comme un âne en hiver. Et tu veux que les gens utilisent ça dans un dApp ? Avec 300ms de latence ? Non merci.

Le vrai problème ? Personne ne lit les docs. Tout le monde copie-colle du code de StackOverflow. Et après ils se plaignent que leur wallet a été piraté.

Et la clé privée ? Bah elle est dans le clipboard. Parce que le dApp a fait un “copy to clipboard” sans demander. Et tu crois que les gens vont vérifier ? Non. Ils cliquent sur “OK” comme des robots.

La crypto est morte. Pas à cause des algorithmes. À cause des utilisateurs. Et des devs qui les laissent faire.

Elaine Rogers

janvier 21, 2026 AT 21:22Je suis ravie de voir ce post ! C’est exactement ce que j’enseigne à mes étudiants en cybersécurité. Le hybride est la clé (pun intended). Et je leur répète toujours : “Si tu ne peux pas expliquer pourquoi tu utilises AES-256-GCM au lieu de CBC, tu ne devrais pas coder ça.”

Les clés privées, c’est sacré. Pas de cloud. Pas de mail. Pas de WhatsApp. Pas de Google Drive. Un HSM. Un porte-clés. Ou une feuille de papier dans un coffre. Point.

Et pour les nouveaux : ne commencez pas avec un hardware wallet. Commencez avec un paper wallet. Pour comprendre. Pour ressentir. Pour respecter.

La technologie est là. Ce qu’il faut, c’est de la sagesse.

Louise Klein

janvier 21, 2026 AT 22:41Je viens de configurer mon premier portefeuille crypto après avoir lu ce post. Merci pour la clarté ! J’ai tout mis sur un Ledger, j’ai imprimé la phrase de récupération, je l’ai mise dans une enveloppe scellée. Je n’ai rien mis sur mon téléphone. J’ai même désactivé les notifications pour ne pas avoir de risque de phishing.

C’est simple. C’est lent. Mais je me sens en sécurité. Pour la première fois.

Franc Lautar

janvier 22, 2026 AT 19:05Je suis développeur depuis 15 ans, et je peux dire une chose : la cryptographie est l’un des rares domaines où la théorie est aussi robuste que la pratique. AES et ECDSA ? Des monstres. Ce n’est pas la crypto qui échoue. C’est l’ego des développeurs.

On voit trop souvent des gens qui veulent “optimiser” en supprimant le nonce, en réutilisant des clés, en stockant des clés symétriques dans des variables globales… et ensuite ils se demandent pourquoi leur application a été piratée.

La règle d’or : ne réinventez jamais la roue. Utilisez libsodium. Testez avec OWASP ZAP. Lisez les RFC. Et surtout, respectez les principes de base.

La sécurité, ce n’est pas un gadget. C’est une habitude.

moustapha mbengue

janvier 23, 2026 AT 03:52En Afrique, on n’a pas de serveurs coûteux. On a des téléphones et de la patience. On utilise ECDSA pour signer, et on chiffrer les données avec AES seulement quand on est en Wi-Fi. Sinon, on attend. Pas besoin de 500 Mo/s. On veut juste que ça marche. Et ça marche.

La vraie innovation ? Pas la crypto. La persévérance.

Anne Smyers

janvier 24, 2026 AT 23:38Vous parlez de sécurité comme si c’était un temple sacré. Mais qui a construit ce temple ? Des hommes. Des hommes qui ont des passions, des peurs, des ambitions. Et ces hommes-là, ils ont été payés par des fonds de capital-risque qui veulent vendre des tokens. Alors ils ont mis des backdoors dans les standards. Ils ont choisi des courbes “sûres”… qui ont été proposées par des agences gouvernementales.

Le chiffrement hybride ? C’est une illusion de sécurité. Une opération de marketing. Vous croyez que vous êtes libres ? Vous êtes juste dans une cage dorée, avec une clé que vous ne comprenez pas, que vous ne contrôlez pas, et que vous avez confiée à un algorithme qui a été conçu par des gens que vous ne connaissez pas.

La vraie liberté ? Ne pas utiliser de cryptomonnaie. Ne pas laisser votre identité numérique dans une blockchain. Ne pas signer. Ne pas chiffrer. Ne pas participer.

La sécurité n’existe pas. Elle est une fiction créée pour apaiser les consciences.

James Forna

janvier 26, 2026 AT 02:15Le contenu est bien structuré et techniquement correct. Cependant, l’absence de références bibliographiques précises (DOI, RFC, liens vers les rapports de Chainalysis ou NIST) réduit sa crédibilité académique. Un tel article mériterait une version avec citations formelles pour être pris au sérieux dans un cadre professionnel.

Thierry Behaeghel

janvier 26, 2026 AT 20:33Ok mais sérieux ? Vous êtes sérieux ? Vous parlez d’AES comme si c’était une solution divine ? Et si je vous dis que les clés AES sont générées par des RNG mal semés ? Et si les serveurs de Binance utilisent un /dev/urandom qui a été patché par un dev qui voulait “optimiser” ? Et si les clés sont stockées dans un fichier .json avec un nom de 30 caractères… mais que le fichier est accessible en lecture publique sur un CDN ?

Vous croyez que les gens sont des idiots ? Non. Vous êtes l’idiot. Vous pensez que la cryptographie est une science. C’est une illusion. C’est une illusion construite par des ingénieurs qui ne comprennent pas que la sécurité est une guerre psychologique.

Les clés privées ne sont pas volées. Elles sont données. Par des gens qui cliquent sur “Je confirme”. Par des gens qui ne lisent pas les permissions. Par des gens qui pensent que “blockchain” = “sûr”.

Vous n’avez pas besoin d’un ordinateur quantique. Vous avez besoin d’un utilisateur naïf. Et il est là. Il est partout.

Marguerite Reilly

janvier 28, 2026 AT 12:59Je me sens tellement en colère après avoir lu ça. Vous parlez de sécurité comme si c’était un jeu de Lego. Mais chaque clé privée perdue, c’est une vie qui s’effondre. Un vieux qui a perdu sa retraite. Une mère qui a perdu l’argent de l’école de son enfant. Et vous, vous discutez de AES-256 comme si c’était un nouveau gadget.

La technologie ne peut pas sauver les gens de leur propre ignorance. Et vous, vous continuez à écrire des articles comme si c’était une question de “bonnes pratiques”. Mais ce n’est pas une question de pratique. C’est une question de compassion.

Arrêtez de parler de chiffrement. Parlez de la souffrance. Parlez des gens. Parlez de ce que ça fait quand on perd tout.

Nadine ElSaleh

janvier 30, 2026 AT 02:09Je suis une développeuse qui a travaillé sur un portefeuille crypto il y a 2 ans. Ce que j’ai appris ? La technologie est simple. La peur des gens, elle, est complexe.

On a eu des utilisateurs qui ont perdu leurs clés… et qui nous ont accusés de les avoir volées. Ils ne comprenaient pas que la blockchain ne peut pas “récupérer” une clé. C’est comme demander à Google de retrouver un mot de passe oublié.

La vraie mission ? Éduquer. Pas avec des articles techniques. Avec des vidéos en français simple. Avec des exemples concrets. Avec de la patience.

On peut faire de la sécurité accessible. Il suffit de vouloir bien faire.

Xavier Carr

janvier 31, 2026 AT 18:42Ok, on va être franc : tu as écrit un article de merde. Tu parles de 600 fois plus rapide, mais tu oublies que sur un téléphone de 2020, AES-256 en JS, ça fait 80ms par opération. Et tu veux que les gens utilisent ça dans un dApp avec 1000 transactions par seconde ? Tu délires.

Et puis tu cites Coinbase comme référence ? Ils ont été piratés en 2021 avec une clé symétrique exposée dans un repo GitHub public. Tu crois que ça compte pas ?

Les gens ne veulent pas d’AES. Ils veulent que ça marche. Et si tu leur mets une interface qui demande 3 secondes pour signer une transaction, ils vont utiliser Binance. Et là, tu as perdu. Parce qu’ils ne savent même pas qu’ils n’ont pas leur clé privée.

La crypto, c’est pas la technologie. C’est le marketing. Et toi, t’es un marketer qui a lu un papier de NIST. Bravo.

Sherry Giles

février 2, 2026 AT 14:55Le post de l’auteur est excellent, mais je voudrais ajouter un point : la gestion des clés symétriques dans les contrats intelligents chiffrés est souvent mal faite. Beaucoup de projets utilisent une clé symétrique statique pour chiffrer les données du contrat. C’est une erreur catastrophique. Une clé statique = une clé compromise. Il faut toujours générer une clé aléatoire par transaction, la chiffrer avec la clé publique du destinataire, et la détruire après usage.

Et pour les développeurs : utilisez toujours un nonce de 96 bits avec AES-GCM. Pas 64. Pas 128. 96. C’est la norme NIST. Et vérifiez que votre bibliothèque ne réutilise pas le nonce par défaut. C’est un bug courant dans les implémentations maison.

La sécurité, c’est dans les détails. Pas dans les grandes phrases.